Как защитить передаваемую информацию? Методы защиты информации в канале связи

14.09.2006 Марк Джозеф Эдвардс

Какой метод оптимален для ваших условий? Пересылка файлов по Internet - операция весьма распространенная, а защита передаваемых файлов имеет первостепенную важность для многих предприятий. Существует целый ряд способов передачи файлов и множество методов защиты этих файлов в процессе передачи.

Какой метод оптимален для ваших условий?

Пересылка файлов по Internet - операция весьма распространенная, а защита передаваемых файлов имеет первостепенную важность для многих предприятий. Существует целый ряд способов передачи файлов и множество методов защиты этих файлов в процессе передачи. Выбор методов передачи и шифрования зависит от общих потребностей отправителя. В одних случаях достаточно просто обеспечить безопасность файлов в процессе передачи. В других важнее зашифровать файлы таким образом, чтобы они оставались защищенными и после доставки адресату. Давайте подробно рассмотрим способы безопасной передачи файлов.

В пути и по прибытии

Если ваши намерения ограничиваются защитой файлов в процессе их передачи по каналам Internet, вам необходима технология безопасной транспортировки. Один из вариантов состоит в использовании Web-узла, способного принимать пересылаемые на него файлы и обеспечивающего возможность безопасной загрузки таких файлов. Для организации защищенной транспортировки файлов на Web-узел можно создать Web-страницу, оснащенную средствами Secure Sockets Layer (SSL), на которой размещается элемент управления ActiveX или сценарий Javascript. К примеру, можно воспользоваться элементом управления AspUpload от компании Persitis Software; разработчики утверждают, что это «самое современное из имеющихся на рынке средств управления транспортировкой файлов на центральные узлы». Еще один вариант - использовать сценарий Free ASP Upload, который не требует применения бинарного компонента. Для обеспечения дополнительной защиты можно даже защитить паролями как Web-страницу, так и ассоциированный с ней каталог для размещения поступивших на узел материалов. Что же касается загрузки файлов с Web-узла, то достаточно позаботиться о том, чтобы соответствующий Web-сервер обеспечивал соединение с применением средств SSL, по крайней мере для URL, который используется для загрузки файлов.

Альтернативный вариант - использование сервера FTP, обеспечивающего передачу данных по протоколу FTP Secure. В сущности, FTPS - это протокол FTP, выполняемый по защищенному соединению SSL. Возможность использования протокола FTPS предусмотрена во многих популярных клиентах FTP, но, к сожалению, она не реализована в службе FTP Service корпорации Microsoft. Поэтому вам придется задействовать обеспечивающее такую возможность приложение сервера FTP (например, популярный продукт WFTPD). Не путайте FTPS с протоколом SSH File Transfer Protocol. SFTP - это протокол для передачи файлов, выполняемый поверх оболочки Secure Shell (SSH); кроме того, его можно использовать для передачи файлов. Впрочем, нужно иметь в виду, что SFTP несовместим с традиционным протоколом FTP, так что наряду с защищенным сервером оболочки (скажем, с сервером, предоставляемым SSH Communications Security), понадобится специальный клиент SFTP (это может быть клиент, входящий в пакет PuTTY Telnet/Secure Shell или WinSCP с графическим интерфейсом).

Кроме того, безопасную передачу файлов можно организовать на базе виртуальных частных сетей VPN. Платформы Windows Server обеспечивают совместимость с технологией VPN посредством RRAS. Однако это не гарантирует совместимости с VPN-решениями ваших партнеров. Если такой совместимости нет, можно воспользоваться одним из широко распространенных решений, например средством Open-VPN с открытым исходным кодом. Оно распространяется бесплатно и выполняется на целом ряде платформ, включая Windows, Linux, BSD и Macintosh OS X. Дополнительные сведения об интеграции OpenVPN можно найти в статье «Работаем с OpenVPN» ( ).

Установив VPN-соединение, вы сможете выделять каталоги и передавать файлы в обоих направлениях. При любом варианте использования VPN трафик шифруется, поэтому необходимости в дополнительном шифровании файлов не возникает - кроме тех случаев, когда требуется, чтобы файлы оставались защищенными и в системе, на которую они передаются. Этот принцип применим ко всем методам передачи, о которых я упоминал до сих пор.

Если этап передачи не вызывает у вас опасений и ваша главная забота состоит в том, чтобы исключить доступ к содержимому файлов со стороны не уполномоченных на то пользователей, целесообразно просто зашифровывать файлы до их транспортировки. В этом случае электронная почта, вероятно, будет эффективным каналом передачи файлов. Приложения для обработки электронной почты установлены почти на каждой настольной системе, так что, если вы передаете файлы по электронной почте, у вас не возникает необходимости применять дополнительные технологии, кроме средств шифрования данных. Метод передачи файлов по электронной почте эффективен потому, что сообщения и прикрепляемые файлы обычно поступают непосредственно в почтовый ящик получателя, хотя в процессе передачи сообщение может проходить через несколько серверов.

Если же вам тем не менее требуются дополнительные средства защиты данных в процессе их передачи по каналам электронной почты, рассмотрите возможность использования протоколов SMTP Secure (SMTPS) и POP3 Secure (POP3S). В сущности, SMTPS и POP3S - это обычные протоколы SMTP и POP3, выполняемые с использованием защищенного соединения SSL. Microsoft Exchange Server, как и большинство почтовых клиентов, включая Microsoft Outlook, обеспечивает возможность использования протоколов SMTPS и POP3S. Нужно иметь в виду, что даже в тех случаях, когда для обмена файлами между почтовым клиентом и почтовым сервером используется протокол SMTPS, сохраняется возможность того, что почтовый сервер будет доставлять почту конечному адресату через обычное незащищенное соединение SMTP.

Поскольку средства для обработки электронной почты получили столь широкое распространение, далее в этой статье мы будем обсуждать прежде всего вопросы безопасной передачи файлов по каналам электронной почты. При этом мы будем исходить из того, что отправителю необходимо шифровать данные, чтобы защитить их как на этапе передачи, так и после доставки. Итак, рассмотрим наиболее популярные на сегодня технологии шифрования сообщений электронной почты.

Средства сжатия файлов

Существует множество средств сжатия файлов в единый архивный файл, и многие из предлагаемых решений предусматривают применение той или иной формы шифрования для защиты содержимого архива. Обычно в процессе сжатия устанавливается пароль, и всякий, кто хочет открыть архив, может сделать это только с помощью данного пароля.

Один из наиболее популярных методов создания архивов сжатых файлов - метод zip-компрессии; его поддерживают практически все архиваторы. И одно из самых распространенных на сегодня средств zip-компрессии - приложение WinZip. Его можно использовать как автономную программу, встроить в Windows Explorer для облегчения доступа, а также с помощью модуля WinZip Companion for Outlook интегрировать этот продукт с клиентом Outlook. WinZip, как и многие другие оснащенные средствами zip архиваторы, обеспечивает возможность шифрования по методу Zip 2.0 Encryption. Но надо сказать, что защита файлов с помощью этого метода недостаточно надежна. Более приемлемый вариант шифрования реализован в продукте WinZip 9.0. Как показано на экране 1, ныне WinZip поддерживает спецификацию Advanced Encryption Standard (AES), где используются 128-разрядные или 256-разрядные ключи шифрования. AES - относительно новая технология, но ее уже считают промышленным стандартом.

|

| Экран 1. WinZip поддерживает спецификацию AES |

Я не могу сказать точно, какое количество архиваторов обеспечивает применение стойких алгоритмов шифрования средствами AES, и ограничусь упоминанием одного такого приложения; это разработанное компанией BAxBEx Software изделие bxAutoZip. Оно способно взаимодействовать с программой шифрования CryptoMite фирмы BAxBEx и может встраиваться в Outlook. Если WinZip позволяет шифровать данные только средствами Zip 2.0 и AES, CryptoMite обеспечивает возможность использования ряда других средств шифрования, включая популярные алгоритмы Twofish и Blowfish, Cast 256, Gost, Mars и SCOP.

Средствами распаковки zip-файлов оснащены уже практически все компьютерные системы, однако не все zip-приложения обеспечивают совместимость с различными алгоритмами шифрования. Поэтому, перед тем как отправлять зашифрованные файлы, надо убедиться в том, что zip-приложение получателя «понимает» избранный алгоритм.

При шифровании файлов с помощью zip-приложений используются защитные пароли. Для дешифрации архивного файла его получатель тоже должен воспользоваться соответствующим паролем. Необходимо проявлять осторожность при выборе метода доставки пароля. Вероятно, самые безопасные методы доставки пароля - по телефону, по факсу или через курьера. Можно выбрать любой из них, но ни в коем случае не следует передавать пароль по электронной почте в виде обычного текста; в этом случае резко возрастает опасность того, что доступ к зашифрованному файлу получит не имеющий на то полномочий пользователь.

Не забывайте о том, что оснащенные средствами шифрования архиваторы обеспечивают передачу файлов не только по каналам электронной почты. Их можно эффективно использовать для транспортировки данных и с помощью других упомянутых выше методов.

Pretty Good Privacy

Еще один чрезвычайно популярный метод шифрования можно реализовать с помощью программы Pretty Good Privacy. PGP произвела настоящий фурор, когда Фил Циммерман впервые бесплатно опубликовал ее в Internet в 1991 г. В 1996 г. PGP стала коммерческим продуктом, а затем в 1997 г. права на нее были куплены фирмой Network Associates (NAI). В 2002 г. эту технологию приобрела у NAI молодая компания PGP Corporation.

После этого PGP Corporation продала коммерческую версию PGP, которая функционирует в средах Windows и Mac OS X. Текущая версия PGP 9.0, в которой реализованы средства шифрования отдельных файлов и шифрования всего содержимого диска, может быть встроена в AOL Instant Messenger (AIM). Кроме того, PGP 9.0 интегрируется с такими изделиями, как Outlook, Microsoft Entourage, Lotus Notes, Qualcomm Eudora, Mozilla Thunderbird и Apple Mail.

В PGP применяется система шифрования с открытым ключом, предусматривающая генерирование пары ключей шифрования - открытого ключа и секретного ключа. Эти два ключа математически взаимосвязаны таким образом, что зашифрованные с помощью открытого ключа данные могут быть дешифрованы только с помощью секретного ключа. Пользователь PGP генерирует пару «открытый ключ - секретный ключ», после чего публикует открытый ключ в общедоступном каталоге ключей или на Web-узле. Секретный ключ, разумеется, нигде не публикуется и хранится в секрете; им пользуется только его владелец. При расшифровке данных с помощью секретного ключа требуется пароль, но при шифровании данных с помощью открытого ключа это не предусмотрено, поскольку открытыми ключами могут пользоваться все желающие.

Для простоты применения системы PGP ее разработчики реализовали функцию автоматического опроса общедоступных каталогов ключей. Эта функция позволяет, введя в строку поиска почтовый адрес того или иного пользователя, находить его открытый ключ. PGP предоставляет возможность автоматического считывания открытых ключей, которые можно для простоты доступа хранить локально на своей системе в специальной «связке ключей» (keyring) на базе файлов. Опрашивая каталог открытых ключей, PGP позволяет всегда держать в «связке» их самые последние версии. Если пользователь изменяет свой открытый ключ, вы можете получить доступ к обновленному ключу в любой момент, когда он вам потребуется.

Для обеспечения более надежных гарантий аутентичности открытых ключей можно использовать цифровые подписи с помощью ключей других пользователей. Подпись ключа другим пользователем служит дополнительным подтверждением того, что ключ действительно принадлежит человеку, называющему себя его владельцем. Чтобы подтвердить достоверность ключа с помощью цифровой подписи, PGP выполняет некую математическую операцию и добавляет к ключу ее уникальный результат. Затем подпись можно проверить, сравнив ее с подписывающим ключом, который применялся для создания подписи. Этот процесс напоминает процесс подтверждения одним человеком идентичности другого.

Системе PGP доверяют многие, поскольку она давно уже завоевала в отрасли репутацию надежной технологии для защиты информации. Но как бы то ни было, если вы решили использовать PGP или другой метод шифрования данных с помощью открытых ключей, помните, что получатели ваших файлов тоже должны располагать совместимой системой шифрования. Одно из преимуществ системы PGP при использовании электронной почты в качестве канала передачи данных состоит в том, что она поддерживает собственную модель шифрования, а также технологии X.509 и S/MIME, о которых я расскажу далее.

Кроме того, следует отметить еще один момент. Вне зависимости от того, планируется ли использовать PGP, WinZip или другую систему шифрования, если вы хотите в дополнение к шифрованию присоединенных файлов зашифровать содержимое собственно сообщения, потребуется записать сообщение в отдельный файл и тоже зашифровать его. По желанию этот файл с сообщением можно разместить в архиве вместе с другими файлами или присоединить его в качестве файла-вложения.

PKI

Инфраструктура открытых ключей (Public Key Infrastructure, PKI) уникальна, однако принцип ее действия в чем-то напоминает принцип действия PGP. PKI предполагает использование пары ключей - открытого и секретного. Для зашифровки данных, направляемых получателю, отправители применяют его открытый ключ; после того как данные доставляются получателю, он расшифровывает их с помощью своего секретного ключа.

|

| Экран 2. Просмотр содержимого сертификата |

Одно существенное отличие состоит в том, что в PKI открытый ключ обычно хранится в формате данных, известном как сертификат. Сертификаты могут содержать намного больше информации, нежели обычные ключи. К примеру, сертификаты обычно содержат дату истечения срока действия, так что мы знаем, когда сертификат и ассоциированный с ним ключ уже не будут действительны. Кроме того, сертификат может включать имя, адрес, номер телефона владельца ключа и другие данные. На экране 2 представлено содержимое сертификата в том виде, в каком оно отображается в окне программы Microsoft Internet Explorer (IE) или Outlook. В определенной степени содержимое сертификата зависит от того, какие именно данные желает разместить в нем владелец.

Как и PGP, PKI позволяет формировать «цепочки доверия», в которых сертификаты могут быть подписаны с помощью сертификатов других пользователей. Более того, появились удостоверяющие центры Certificate Authorities (CA). Это облеченные доверием независимые организации, которые не только выдают собственные сертификаты, но и подписывают другие сертификаты, гарантируя тем самым их подлинность. Как и в случае с PGP и связанными с этой системой серверами ключей, сертификаты могут публиковаться на общедоступных или частных серверах сертификатов либо на серверах LDAP, пересылаться по электронной почте и даже размещаться на Web-узлах или на файловом сервере.

Для обеспечения автоматической проверки подлинности сертификата разработчики клиентов электронной почты и Web-браузеров обычно оснащают свои программы средствами взаимодействия с серверами центров сертификации. В ходе этого процесса вы также сможете получить информацию об отзыве сертификата по тем или иным причинам и, соответственно, сделать заключение о том, что данному сертификату нельзя больше доверять. Разумеется, за услуги центров сертификации по предоставлению и заверению сертификатов иногда приходится платить; цены могут быть разными в зависимости от выбранного центра сертификации. Одни организации предоставляют клиентам бесплатные персональные сертификаты по электронной почте, другие берут за это значительное вознаграждение.

В основе PKI лежит спецификация X.509 (являющаяся производной от спецификации LDAP X). Поэтому сертификаты, выданные одним центром (включая сертификаты, которые вы генерируете для себя), обычно можно использовать на целом ряде платформ. Нужно только, чтобы эти платформы были совместимы со стандартом X.509. Вы можете и сами генерировать сертификаты с помощью любого из имеющихся инструментальных средств, таких как OpenSSL.

Если ваша организация использует службу Microsoft Certificate Services, вы можете запросить сертификат через эту службу. В средах Windows Server 2003 и Windows 2000 Server данный процесс должен протекать примерно одинаково. Следует открыть Web-страницу сервера сертификатов (как правило, она располагается по адресу http://servername/CertSrv ), затем выбрать пункт Request a Certificate. На следующей странице нужно выбрать элемент User certificate request и следовать указаниям Web-мастера до завершения процесса. Если служба сертификатов настроена таким образом, что для выдачи сертификата требуется санкция администратора, система известит вас об этом специальным сообщением, и вам придется дожидаться решения администратора. В иных случаях вы в итоге увидите гиперссылку, которая позволит установить сертификат.

Некоторые независимые центры сертификации, такие как Thwate и InstantSSL компании Comodo Group, предлагают пользователям бесплатные персональные почтовые сертификаты; это простой способ получения сертификатов. Кроме того, такие сертификаты уже будут подписаны выдавшей их инстанцией, что облегчит проверку их подлинности.

Когда дело доходит до использования PKI с целью отправки зашифрованных данных с помощью программы обработки электронной почты, в дело вступает спецификация Secure MIME (S/MIME). Outlook, Mozilla Thunderbird и Apple Mail - вот лишь несколько примеров почтовых приложений, позволяющих задействовать этот протокол. Чтобы отправить адресату зашифрованное почтовое сообщение (включающее или не включающее присоединенные файлы), необходимо иметь доступ к открытому ключу адресата.

Для получения открытого ключа другого пользователя можно просмотреть данные о ключах на сервере LDAP (если только ключ публикуется с использованием протокола LDAP). Другой вариант: можно попросить этого человека направить вам сообщение с цифровой подписью; как правило, при доставке адресату подписанного сообщения оснащенные средствами S/MIME почтовые клиенты присоединяют копию открытого ключа. А можно просто попросить интересующее вас лицо прислать вам сообщение с присоединенным к нему открытым ключом. Впоследствии можно будет хранить этот открытый ключ в интерфейсе управления ключами, который входит в состав вашего почтового клиента. Программа Outlook интегрируется со встроенным в Windows хранилищем сертификатов Certificate Store. При необходимости воспользоваться открытым ключом он всегда будет под рукой.

Шифрование на основе данных об отправителе

Фирма Voltage Security разработала новую технологию - шифрование на основе данных об отправителе (identity-based encryption, IBE). В целом она аналогична технологии PKI, но имеет любопытную особенность. Для дешифации сообщений в IBE используется секретный ключ, но в процессе шифрования обычный открытый ключ не применяется. В качестве такого ключа IBE предусматривает использование почтового адреса отправителя. Таким образом, при отправке получателю зашифрованного сообщения проблемы получения его открытого ключа не возникает. Достаточно иметь адрес электронной почты этого человека.

Технология IBE предполагает хранение секретного ключа получателя на сервере ключей. Получатель подтверждает свои права доступа к серверу ключей и получает секретный ключ, с помощью которого осуществляет дешифрацию содержимого сообщения. Технологию IBE могут применять пользователи Outlook, Outlook Express, Lotus Notes, Pocket PC, а также Research in Motion (RIM) BlackBerry. По словам представителей Voltage Security, IBE выполняется также на любых почтовых системах на базе браузеров под управлением практически любой операционной системы. Вполне вероятно, что такие универсальные решения Voltage Security - именно то, что вам нужно.

Примечательно, что технология IBE применяется в продуктах компании FrontBridge Technologies как средство, облегчающее безопасный обмен зашифрованными почтовыми сообщениями. Вам, наверное, уже известно, что в июле 2005 г. компания FrontBridge была приобретена корпорацией Microsoft, которая планирует интегрировать решения FrontBridge с Exchange; возможно, уже довольно скоро комбинация этих технологий будет предложена потребителям в виде управляемой службы. Если системы обработки электронной почты в вашей организации и у ваших партнеров базируются на Exchange, следите за развитием событий на этом участке.

С учетом всех обстоятельств

Существует множество способов безопасной передачи файлов по каналам Internet, и, несомненно, самый простой и эффективный из них обеспечивается средствами электронной почты. Разумеется, те, кому приходится обмениваться большим количеством файлов, составляющих большие объемы данных, могут рассмотреть возможность использования других методов.

Следует тщательно взвесить, какое количество файлов вы будете передавать, насколько велики они по объему, как часто вам придется передавать эти файлы, кто должен иметь доступ к ним и как они будут храниться по месту получения. С учетом этих факторов вы сможете подобрать оптимальный способ передачи файлов.

Если вы придете к заключению, что лучший вариант для вас - электронная почта, имейте в виду, что по прибытии почты на многих почтовых серверах и почтовых клиентах можно запускать сценарии или выполнять определенные действия на базе правил. С помощью этих функций можно автоматизировать движение файлов как по пути следования на почтовых серверах, так и при поступлении файлов в почтовый ящик.

Марк Джозеф Эдвардс - старший редактор Windows IT Pro и автор еженедельного почтового бюллетеня Security UPDATE (http://www.windowsitpro.com/email ). [email protected]

Методы защиты информации в канале связи можно разделить на две группы:

· методы, основанные на ограничении физического доступа к линии и аппаратуре связи

· методы, основанные на преобразовании сигналов в линии к форме, исключающей (затрудняющей) для злоумышленника восприятие или искажение содержания передачи.

Методы первой группы в рассматриваемом варианте построения защищенной связи имеют весьма ограниченное применение, так как на основном протяжении линия связи находится вне ведения субъекта, организующего защиту. В то же время, по отношению к аппаратуре терминала и отдельных участков абонентской линии применение соответствующих мер необходимо.

Ограничение физического доступа предполагает исключение (затруднение):

Непосредственного подключения аппаратуры злоумышленника к электрическим цепям аппаратуры абонентского терминала;

Использования для перехвата информации электромагнитных полей в окружающем пространстве и наводок в отходящих цепях, сети питания и заземления;

Получение злоумышленником вспомогательной информации об используемом оборудовании и организации связи, облегчающей последующее несанкционированное вмешательство в канал связи.

Методы преобразования речевого сигнала, препятствующий перехвату информации:

Аналоговый

А. Частотные преобразования

А1.Инверсия спектра

А2.Перестановка полос

А2.1.Статическая перестановка

А2.2.Переменная перестановка под управлением криптоболоков

Б. Временные преобразования

Б1.Временная инверсия

Б2.Перестановка отрезков

Б2.1.Статическая перестановка

Б2.2.Переменная перестановка под управлением криптоблока

Цифровой:

B.Преобразование в код с последующим шифрованием:

B1.Кодирование звука со скоростью 32-64Кб/сек.

АБ – комбинированные мозаичные преобразования = связь А1 и Б1, связь А2.2. и АБ, Б2.2. и АБ

24. Способы и средства защиты информации в функциональных каналах связи. Защита речевой информации в канале связи путем преобразования сигнала. Защита цифровой информации.

Способы защиты от утечки по радиоэлектронному каналу:

| Вид радиоэлектронного канала утечки информации | Способы защиты | ||

| Информационное скрытие(является программным типом скрытия информации. Оно достигается изменением или созданием ложного информационного портрета сообщения, физического объекта или сигнала.) | Энергетическое скрытие | ||

| Электрический КУИ (возникает за счет нежелательных электромагнитных связей между двумя цепями) | Экранирование Заземление Фильтрация Ограничение Отключение Использование буферных устройств | Линейное зашумление | |

| Электромагнитный КУИ (возникает за счет различного вида побочных электромагнитных излучений (ЭМИ)) | Шифрование, дезинформирование | Экранирование Заземление | Пространственное зашумление |

Для защиты информации, передаваемой по функциональным каналам связи наиболее эффективным является применение информационных методов скрытия информации, а именно шифрования. Следует отметить, что для защиты информации, передаваемой по радиоканалу, из технических методов защиты именно информационные будут единственно приемлемы. Это объясняется тем, что носитель информации (электромагнитная волна) не имеет четких границ в пространстве и локализовать ее какими либо техническими средствами невозможно.

Для защиты информации, передаваемой по проводным линиям связи возможно применить методы энергетического скрытия. Это возможно из-за того, что проводник имеет четкие границы в пространстве. Для защиты от бесконтактного съема из пассивных способов применяют экранирование кабелей с заземлением экрана, из активных – линейное зашумление.

Для защиты от утечки информации по электрическому каналу из пассивных способов применяют фильтрация, ограничение опасных сигналов, защитное отключение, а также экранирование линий, выходящих за пределы контролируемой зоны с заземлением экранирующей оболочки. В отличие от защиты проводного функционального канала связи, в этом случае экранируются участки проводника, проходящие рядом с техническими средствами и другими проводниками, несущими информацию ограниченного доступа, с целью исключения взаимного влияния и наведения в проводнике, выходящем за пределы контролируемой зоны информационного сигнала.

Средства защиты.

Фильтры - электронные устройства, которые пропускают сигналы одного диапазона (диапазонов) частот и не пропускают другого (других) диапазонов. Если фильтр пропускает сигналы низких частот и не пропускает сигналы высоких частот, то такие фильтры называются фильтры низких частот (ФНЧ). Если наоборот, то фильтры высоких частот (ВФЧ). ФНЧ используют для исключения (ослабления) просачивания информационных сигналов ТСПИ(технические средства приема, обработки, хранения и передачи информации), имеющих более высокие частоты, в цепи электропитания, заземления, в линии, выходящие за пределы контролируемой зоны.

Ограничение опасных сигналов заключается в том, что электронное устройство – ограничитель, пропускает сигналы высокого уровня и не пропускает слабые сигналы, которые могут возникнуть в результате наводок или на выходе элементов, обладающих «микрофонным эффектом».

Фильтр сетевой ФАЗА-1-10 предназначен для предотвращения утечки информации от ПЭВМ и других технических средств передачи информации по линиям питающей сети, выходящими за пределы выделенного помещения или за границы контролируемой зоны, за счет подавления наводок опасных (информативных) сигналов.

Активным способом защиты является линейное зашумление . Системы линейного зашумления (СЛЗ) применяются в случаях:

· недостаточных уровней переходных затуханий между влияющими и подверженными влиянию кабелями и соединительными линиями;

· воздействия на цепи, провода и устройства вспомогательной аппаратуры низкочастотных электромагнитных полей основной аппаратуры;

· наличия электроакустических преобразований во вспомогательной аппаратуре.

К мероприятиям защиты информации от утечки по электромагнитному каналу с использованием пассивных средств относятся локализация излучений путем экранирования и заземления технических средств, а также экранирование целых помещений.

Изделие обеспечивает снижение уровней ПЭМИН от устанавливаемых технических средств в широком диапазоне частот и предназначены для экранирования рабочих мест и помещений для обработки режимной информации и проведения испытаний (мониторинга) различной радиоэлектронной на наличие ПЭМИН (Побочные ЭлектроМагнитные Излучения и Наводки).

К техническим мероприятиям с использованием активных средств относятся пространственное зашумление.

Системы пространственного электромагнитного зашумления коллективные (СПЗ-К) или индивидуальные (СПЗ-И) применяются для создания маскирующих помех в окружающем ОТСС(Основные технические средства и системы) или ВТСС(Вспомогательные технические средства и системы) пространстве.

В состав СПЗ, как правило, входит следующее оборудование:

· генераторы шума;

· усилители, обеспечивающие необходимую мощность маскирующих шумов в заданном диапазоне частот;

· оконечные устройства (антенны) для создания магнитной и электрической составляющих маскирующих помех системы пространственного электромагнитного зашумления коллективной (СПЗ-К), однообмоточные или трехобмоточные «точечные» излучатели в системе пространственного электромагнитного зашумления индивидуальной (СПЗ-И), кабельная и распределительная сеть линейного зашумления в СПЗ-К;

· согласующие и коммутирующие устройства;

· пульты контроля токов и напряжений в оконечных устройствах.

Устройство активной защиты информации ВЕТО-М предназначено для радиоэлектронного подавления технических средств негласного съема информации и систем дистанционного управления, использующих радиоканал, а также маскировки побочных электромагнитных излучений технических средств и систем, обрабатывающих конфиденциальную информацию и (или) установленных в помещениях, предназначенных для проведения секретных совещаний. Помимо задач противодействия техническим средствам разведки прибор может использоваться для блокирования каналов дистанционного управления радиоуправляемых взрывных устройств.

Защита речевой информации в канале связи путем преобразования сигнала.

Существует несколько типов преобразования.

1. Преобразования с инверсией спектра и статическими перестановками спектральных компонент речевого сигнала

Процесс инверсии спектра сигнала при передаче и его восстановления при приеме иллюстрируется на рисунке 2.

Схема инвертора представляет собой балансный смеситель. При частоте гетеродина (маломощный генератор электрических колебаний, применяемый для преобразования частот сигнала в супергетеродинных радиоприёмниках, приёмниках прямого преобразования, волномерах и пр.) Fг, равной сумме граничных частот Fн и Fв преобразуемого сигнала (3700 Гц для стандартного телефонного канала с Fн = 300 Гц и Fв = 3400 Гц) нижняя полоса частот после смесителя воспроизводится в исходной полосе частот, т.е. в полосе канала в инверсном виде. При приеме производится повторная инверсия и исходный сигнал восстанавливается.

Качество восстановленной речи зависит от качества (на передающей и на приемной сторонах) смесителей, фильтров, ограничивающих спектр входного сигнала и выделяющих нижнюю полосу частот преобразованного сигнала, а также от коррекции на приемной стороне частотных искажений канала, влияние которых также сказывается инверсно: затухание канала в высокочастотной части спектра на приеме сказывается в низкочастотной части сигнала и наоборот.

При перехвате сигнал с инвертированным спектром может быть легко восстановлен любым аналогичным аппаратом, а при соответствующей тренировке - воспринят человеком непосредственно.

Для повышения стойкости защиты некоторые изготовители вводят переменную частоту гетеродина, устанавливаемую партнерами по договоренности в форме числового кода-пароля, вводимого в аппарат при переходе в защищенный режим.

Возможности такого дополнительного частотного сдвига, приводящего к несовпадению спектра передаваемого сигнала и номинальной частотной полосы канала связи и, соответственно, к ухудшению качества восстановленной речи, ограничены несколькими сотнями герц. Достигаемый эффект весьма условен. При прослушивании восстановленного сигнала, в случае неравенства частот гетеродинов на передаче и на приеме, в первый момент возникает ощущение неестественной и непонятной речи, которое, однако, почти не мешает воспринимать ее смысл после некоторой адаптации.

Наиболее существенным положительным качеством рассматриваемого преобразователя) является её автономность, т.е. отсутствие необходимости во взаимной синхронизации передающего и приемного аппарата и, соответственно, отсутствие задержки связи на время проведения синхронизации и возможных срывов защищенного режима из-за качества канала, недостаточного для проведения синхронизации. Если удалось установить связь в открытом режиме после включения партнерами инверторов будет реализован и защищенный режим.

Положительными качествами такой аппаратуры также являются:

Дешевизна (цены инверторов спектра порядка 30 - 50 USD);

Возможность построения схем, не вносящих задержку сигнала;

Малая критичность к качеству используемого канала связи и предельная простота в управлении.

Аппаратура может включаться между телефонным аппаратом и линией в стандартный двухпроводной стык между телефонным аппаратом и микротелефонной трубкой, может использоваться в виде накладки на микротелефонную трубку с акустической передачей преобразованного сигнала. Переход в защищенный режим происходит по взаимной договоренности партнеров после установления соединения. Переход происходит немедленно после нажатия соответствующей клавиши (или другого управляющего действия). Включение и выключение защищенного режима осуществляется каждым партнером самостоятельно, синхронизация действий не требуется.

При разговоре в линии прослушивается характерный сигнал, по структуре полностью повторяющий передаваемую речь. Восстановленный сигнал имеет высокое качество. В дешевых аппаратах с недостаточной фильтрацией возможно наличие свистящих тонов и изменение тембра голоса говорящего. Наличие посторонних шумов в помещении, из которого ведется передача, сказывается на качестве восстановленного сигнала так же, как в открытом режиме, на стойкость защитного преобразования почти не влияет.

2. Преобразования с временными перестановками (скремблированием) и временной инверсией элементов речевого сигнала со статическим законом перестановки.

Данный класс аппаратуры требует наличия в своем составе блока запоминания сигнала с управляемым доступом по записи и считыванию. Временная перестановка элементарных отрезков речевого сигнала и восстановление их последовательности на приеме занимают соответствующий интервал времени. Поэтому обязательным свойством такой аппаратуры является заметная задержка сигнала на приемной стороне. Процессы преобразования сигнала показаны на рисунке 4.

Чем меньше длительность элементарных отрезков, на которые разбивается исходный речевой сигнал и чем больше элементов участвуют в операции перестановки, тем сложнее процесс восстановления речи по перехваченному линейному сигналу.

Однако при передаче по каналу связи возникают краевые искажения элементарных отрезков. При восстановлении речи на приемной стороне это приводит к появлению “сшивок”, ухудшающих качество восстановленного сигнала. С учетом характеристик реальных телефонных каналов длительность элементарных отрезков сигнала ограничена снизу на уровне 15 - 20 миллисекунд.

Увеличение числа перемешиваемых элементов мозаики - увеличение “глубины перестановки” - ограничено возрастанием задержки восстановленного сигнала на приеме. При диалоге заметные неудобства возникают при задержке более 0,3 сек, а при задержке более 1 сек диалог становится невозможным. Оба указанных фактора определяют глубину перестановки на уровне 16 - 64 элементарных отрезков речи.

Маскирующее воздействие на структуру сигналов в линии связи может быть достигнуто временной инверсией (воспроизведением в обратном направлении по отношению к записи) всех или отдельных отрезков. Такое преобразование неэффективно на коротких отрезках (с продолжительностью менее длительности одного элементарного звука речи). Применение длинных отрезков уменьшает возможность их перемешивания. Поэтому временная инверсия применяется исключительно как дополнительное преобразование в комбинации с временными перестановками. При этом наиболее эффективна временная инверсия всех отрезков.

Временные перестановки и временная инверсия при правильном выборе параметров перестановки исключают непосредственное прослушивание речи в канале связи, но при анализе записи или при оперативном анализе сигнала на месте перехвата статическая перестановка, повторяющаяся из кадра в кадр, легко выявляется по спектральным и амплитудным связям отрезков, в результате чего исходная речь может быть восстановлена с применением несложной аппаратуры (ПЭВМ с аудиоплатой).

В то же время по своему составу и сложности алгоритма аппаратура с фиксированными перестановками незначительно отличается от аппаратуры с переменными перестановками, управляемыми криптоблоком. Поэтому в настоящее время для цепей защиты информации применяются почти исключительно аппараты с переменными перестановками.

3. Преобразования с временными или частотными перестановками (скремблированием) с переменными перестановками под управлением криптоблока и комбинированные мозаичные преобразования

Применение переменных перестановок позволяет значительно затруднить восстановление исходной речи по перехвату сигнала в канале. При правильном выборе криптоалгоритма удачный подбор перестановки на одном интервале никак не способствует подбору перестановок на последующих интервалах. Кроме того, введение криптоалгоритма с индивидуальным ключом исключает возможность использования для перехвата однотипного аппарата.

Аппаратура строится на базе сигнальных процессоров, имеет в своем составе АЦП(Аналого-цифровой преобразователь - устройство, преобразующее входной аналоговый сигнал в дискретный код), ЦАП(Цифро-аналоговый преобразователь - устройство для преобразования цифрового (обычно двоичного) кода в аналоговый сигнал), криптоблок управления перестановкой, систему ввода или формирования ключа. Обязательным этапом рабочего процесса является начальная синхронизация взаимодействующих аппаратов и их последующая подсинхронизация.

Как следствие, эта аппаратура заметно дороже аппаратуры частотной инверсии - 200 - 400 USD за единицу.

Основными положительными качествами аппаратуры мозаичных преобразований - скремблеров - являются:

Относительно высокая стойкость защиты передаваемого речевого сигнала, исключающая его непосредственное прослушивание даже при наличии группы высокотренерованных аудиторов и требующая для восстановления речи значительных затрат времени при использовании специализированных измерительно-вычислительных комплексов, применяемых государственными спецслужбами;

Относительно низкая стоимость;

Простота эксплуатации (для моделей, специально разработанных для непрофессионального пользователя).

К недостаткам данного класса аппаратуры следует отнести:

Задержку восстановленного сигнала на приемной стороне, требующую привыкания и затрудняющую диалог;

Наличие эха, зависящего от параметров коммутируемой линии связи;

Задержку связи на время прохождения процесса синхронизации аппаратов;

Возможность срыва синхронизации на плохих каналах.

Посетитель нашего сайта обратился с просьбой о консультации по защите информации клиентов:

Я пишу дипломную работу на тему: Защита персональных данных пациента в сети поликлиник. Предположим есть такая программа для регистрации пациентов в нескольких поликлиниках, и они связаны с друг другом по сети(как обычно это бывает). Мне нужно обеспечить безопасность информации о пациентах. Пожалуйста помогите мне раскрыть этот вопрос… Как выполняется взлом, или же кража информации (по сети, внешне и т.д.); каким образом защитить информацию; пути решения этой проблемы и т.д. Оочень прошу помогите…Ais

Что ж, эта задача для многих актуальна во все времена. Информационная безопасность — это отдельное направление в IT.

Как похищают информацию и взламывают информационные системы?

Действительно, для того чтобы защититься от утечки информации прежде всего нужно понимать отчего такие утечки случаются. Как происходит взлом иформационных систем?

Большинство проблем с безопасностью — изнутри

Возможно для опытных специалистов по безопасности это и звучит банально, но для многих людей это будет откровением: большая часть проблем с информационной безопасностью происходит по вине самих пользователей информационных систем. Я ткну пальцем в небо и моя цифра взята «с потолка», но по моему мнению и опыту 98% всех хищений и взломов происходят либо по халатности пользователей, либо умышленно, но опять же изнутри. Поэтому, бОльшую часть усилий стоит направить именно на внутреннюю безопасность. Самое интересное, что я читал по этому поводу, это одно из суждений учителя Инь Фу Во :

Другими словами, мотивы для утечки информации и способы её устроить, рождаются именно изнутри, и чаще всего в таком деле фигурируют те люди, которые уже и так имеют доступ к этой информации.

Сюда же можно отнести и всевозможные вирусы, трояны, зловредные расширения для браузеров. Поскольку эти вещи проникают в компьютеры пользователей просто по незнанию. И если пользователь с зараженного компьютера будет работать с важной информацией — то соответственно с помощью этих вещей можно похитить и её. Сюда же относим и плохие пароли, социальную инженерию, фейковые сайты и письма — со всем этим легко справляться, нужно просто быть внимательным.

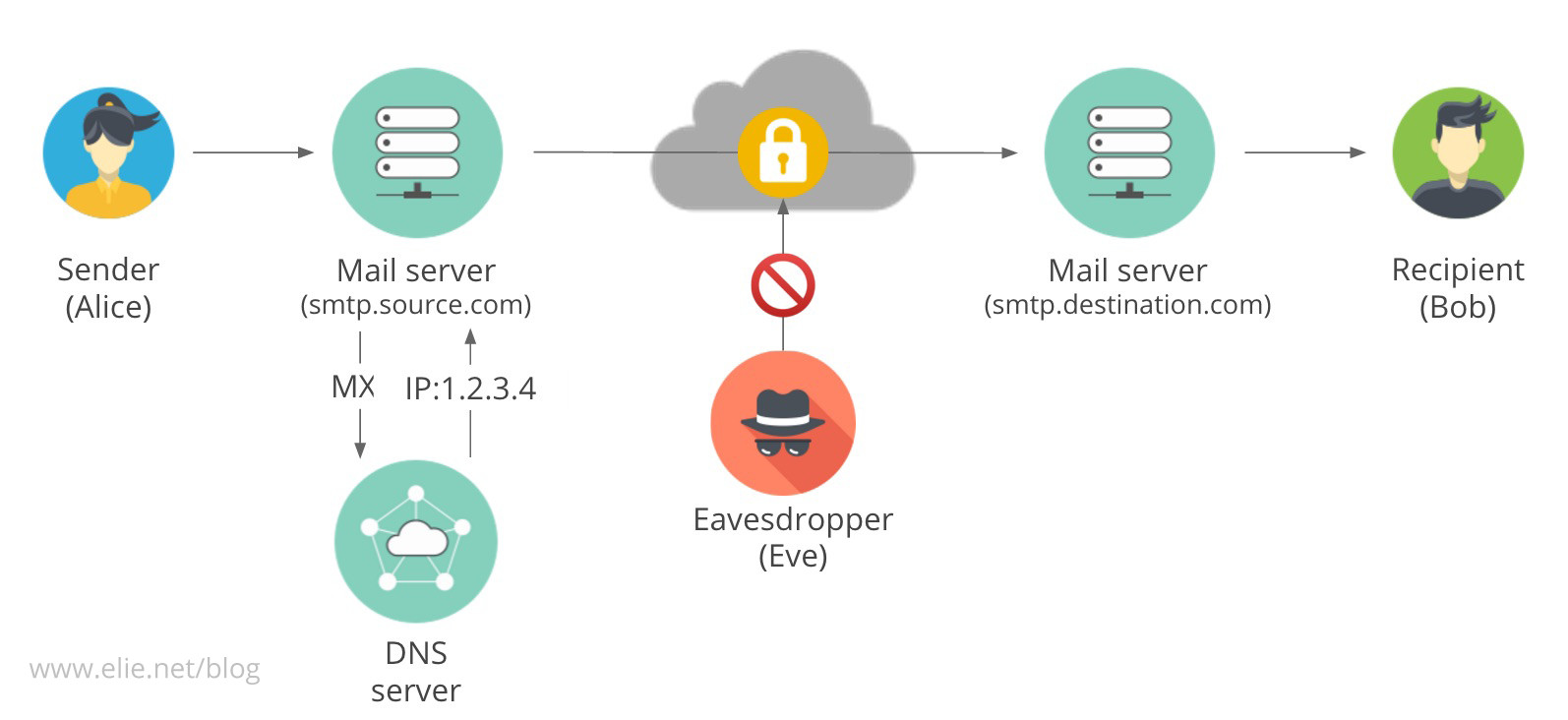

Атаки MITM

Этот пункт будет следующим в списке, поскольку это самый очевидный способ для хищения информации. Речь идёт о перехвате. Аббревиатура означает Man In The Middle — человек на середине. То есть, для кражи информации происходит как бы вклинивание злоумышленника в канал передачи данных — он изобретает и использует какой то способ, для того чтобы перехватить данные на пути их следования.

Как происходит перехват информации

В свою очередь, способов организовать MITM тоже много. Это и всевозможные фейки сайтов и сервисов, различные снифферы и прокси. Но суть всегда одна — злоумышленник заставляет «думать» какую-либо из сторон, что он — это другая сторона и при обмене все данные проходят через него.

Как защититься от перехвата информации?

Способы тоже очевидны. И сводятся к двум:

- Не допустить, чтобы злоумышленник мог вклиниться в процесс обмена данными

- Даже если исключить это невозможно и каким-то образом произошло — не допустить чтобы злоумышленник смог читать и использовать перехваченную информацию.

Варианты организации этого тоже не отличаются многообразием, по крайней мере в своей сути. Реализаций конечно же достаточно. Давайте рассмотрим именно суть этих методов защиты.

Использовать туннелирование и виртуальные приватные сети

VPN — Virtual Privat Network. Наверняка слышал о нём каждый. Это первый, и часто единственный, способ, который позволяет организовать безопасное информационное пространство для обмена нескольких учреждений. Суть его — построение сети туннелей поверх глобальной незащищенной сети (Интернет). Именно такой способ я и рекомендую как первый к внедрению в подобной системе офисов. VPN позволит офисам работать как-бы в единой локальной сети. Но связь между офисами будет происходить по интернету. Для этого между офисами организовываются VPN-туннели.

Примерно таким образом это работает. VPN-туннель, это как бы «труба» в интернете, внутри которой проложена ваша локальная сеть. Технически, такой тунель можно организовать множеством способом. Самих VPN — есть несколько реализаций — это и pptp, и l2tp, ipsec. позволяет — получается такой «VPN на коленке». Это конечно не исключает возможности для MITM — данные можно перехватить, «подключиться к трубе». Но здесь мы и переходим ко второму пункту защиты — шифрованию.

Шифрование данных в сети

Для того чтобы атака MITM не могла быть успешной, достаточно зашифровать все передаваемые данные. Я не буду вдаваться в подробности, но суть такова, что вы превращаете передаваемый между вами трафик в нечитабельную субстанцию, которую невозможно прочитать и использовать — шифруете. При этом, расшифровать эти данные может только адресат. И наоборот.

Соответственно, даже если злоумышленник сумеет организовать MITM-атаку — он перехватит передаваемые вами данные. Но он не сможет их расшифровать, а значит никакого вреда не нанесёт. Да и не будет он организовывать такую атаку, зная что вы передаете шифрованные данные. Так вот, та самая «труба» из предыдушего пункта, это именно шифрование.

В принципе, вся современная информационная безопасность сводится именно к этим двум вещам — туннелированию и шифрованию. Тот же https — это только шифрование, данные передаются открыто, в глобальной сети, любой желающий может организовать атаку и перехватить их. Но пока у него нет ssl-сертификатов и ключей для расшировки этих данных — ничем это и никому не грозит.

Защита путем обучения пользователей

Это те самые пресловутые 98%. Даже если вы построите сверхшифрованные двойные туннели с двухфакторной аутентификацией — это ничем вам не поможет, пока пользователи могут подхватить троян или использовать слабые пароли.

Поэтому, самым важным в защите является именно забота об обучении пользователей. Я давно этим стараюсь заниматься и на сайте уже есть некоторые материалы, которые в этом могут помочь:

- Суть антивирусной защиты — . Здесь я постарался подробно раскрыть вопросы о том, что такое вредоносное ПО и вирусы и как жить не находясь в постоянном страхе чем-то «заразить» свой компьютер, даже без антивируса.

- — описывал свой, довольно простой метод генерации сильных паролей «из головы».

Я думаю, после прочтения данной статьи и этих мануалов вы будете знать об информационной безопасности больше, чем 90% людей:) По крайней мере, вы сможете задавать уже более конкретные вопросы и находить чёткую информацию.

А тем временем, у меня есть новость, друзья. Мы идём в SMM! И я рад представить вам нашу группу на Facebook —

Андрей Субботин Материал приводится с разрешения редакции.

В настоящее время наблюдается резкий рост объемов информации (в том числе и конфиденциальной), передаваемой по открытым каналам связи. По обычным телефонным каналам осуществляется взаимодействие между банками, брокерскими конторами и биржами, удаленными филиалами организаций, проводятся торги ценными бумагами. Поэтому все более актуальной становится проблема защиты передаваемой информации. Несмотря на то, что конкретные реализации систем защиты информации могут существенно отличаться друг от друга из-за различия процессов и алгоритмов передачи данных, все они должны обеспечивать решение триединой задачи:

конфиденциальность информации (доступность ее только для того, кому она предназначена);

целостность информации (ее достоверность и точность, а также защищенность ее преднамеренных и непреднамеренных искажений);

готовность информации (в любой момент, когда в ней возникает необходимость).

Основными направлениями решения этих задач являются некриптографическая и криптографическая защита. Некриптографическая защита включает в себя организационно-технические меры по охране объектов, снижению уровня опасных излучений и созданию искусственных помех. Ввиду сложности и объемности данной темы некриптографическая защита в рамках данной статьи рассматриваться не будет.

Криптографическая защита в большинстве случаев является более эффективной и дешевой. Конфиденциальность информации при этом обеспечивается шифрованием передаваемых документов или всего трафика работы.

Первый вариант более прост в реализации и может использоваться для работы практически с любыми системами передачи электронной почты. Наиболее часто применяются алгоритмы шифрования DES, RSA, ГОСТ 28147-89, "Веста-2".

Второй вариант можно использовать только в специально разработанных системах, и в этом случае требуется алгоритм высокого быстродействия, так как необходима обработка потоков информации в режиме реального времени. Данный вариант можно считать более безопасным по сравнению с первым, так как шифруются не только передаваемые данные, но и сопроводительная информация, которая включает в себя обычно типы данных, адреса отправителя и получателя, маршруты прохождения и многое другое. Такой подход существенно усложняет задачу введения в систему ложной информации, а также дублирование перехваченной ранее подлинной информации.

Целостность передаваемой по открытым каналам связи информации обеспечивается использованием специальной электронной подписи, которая позволяет установить авторство и подлинность информации. Электронная подпись в настоящее время широко применяется для подтверждения юридической значимости электронных документов в таких системах обмена информации, как Банк - Банк, Банк - Филиал, Банк - Клиент, Биржа - Брокерская контора и т. п. Из наиболее распространенных алгоритмов электронной подписи можно назвать такие, как RSA, PGP, ElGamal.

Готовность информации в большинстве случаев обеспечивается организационно-техническими мерами и установкой специального отказоустойчивого оборудования. Выбор того или иного алгоритма криптографического преобразования обычно сопряжен с большими трудностями. Приведем несколько характерных примеров.

Положим, разработчик системы защиты утверждает, что полностью реализовал в ней требования ГОСТ 28147-89. Этот ГОСТ был опубликован, но не полностью. Не были опубликованы некоторые специальные криптографические подстановки, от которых существенно зависит ее криптостойкость. Таким образом, в правильности реализации ГОСТ можно быть уверенным только при наличии сертификата ФАПСИ, которого у большинства разработчиков нет.

Разработчик системы защиты сообщает, что у реализовал алгоритм RSA. При этом он умалчивает о том, что реализация должна лицензироваться фирмой RSA Data Security Inc. (патент США # 4 405 829). Более того, вывоз из США реализаций RSA с длиной ключа более 40 бит запрещен (криптостойкость такого ключа оценивается специалистами примерно в несколько дней работы обычного компьютера с процессором Pentium).

Разработчик системы защиты сообщает, что в ней реализован алгоритм PGP, который широко применяется у нас в стране благодаря бесплатно распространявшимся до 1995 г. его исходным текстам через BBS США. Здесь две проблемы. Первая - электронная подпись сделана на базе алгоритма RSA и, с точки зрения охраны авторских прав, также должна лицензироваться фирмой RSA Data Security Inc. Вторая - распространяемые программы нечувствительны к вмешательству в их работу, поэтому с помощью специального криптовируса можно легко получить секретный ключ для формирования электронной подписи.

В заключение хочется с сожалением отметить, что в нашей стране практически отсутствует нормативно-методическая база, с помощью которой можно было бы обоснованно сопоставлять предлагаемые системы защиты информации и выбирать наиболее оптимальные решения.